Bitcoin-Netzwerk

Das Bitcoin-Netzwerk besteht aus einem Peer-to-Peer-Verbund von Knotenpunkten, die das Bitcoin-Protokoll umsetzen. Das Protokoll selbst realisiert ein hochverfügbares, öffentliches und dezentralisiertes Register. Die Knotenpunkte gewährleisten, dass jede Aktualisierung des Registers den Regelungen des Bitcoin-Protokolls entspricht.

Nutzer übermitteln kryptographisch signierte Nachrichten an das Netzwerk, indem sie Software für Bitcoin-Kryptowährungsbrieftaschen verwenden. Diese Nachrichten stellen vorgeschlagene Transaktionen dar, Änderungen, die im Register vorgenommen werden sollen. Jeder Knoten verfügt über eine Kopie der gesamten Transaktionshistorie des Registers. Sollte eine Transaktion gegen die Regeln des Bitcoin-Protokolls verstoßen, wird sie ignoriert. Transaktionen werden ausschließlich durchgeführt, wenn das gesamte Netzwerk deren Durchführung befürwortet. Dieser „vollständige Netzwerkkonsens“ (engl. „full network consensus“) wird erreicht, wenn jeder Knoten im Netzwerk die Ergebnisse einer Arbeitsnachweisoperation (engl. proof-of-work), bekannt als Mining, verifiziert. Das Schürfen bündelt Transaktionsgruppen in Blöcken und erzeugt einen Hash-Code, der den Regeln des Bitcoin-Protokolls entspricht. Die Erstellung dieses Hashes erfordert einen hohen Energieaufwand, doch ein Netzwerkknoten kann die Gültigkeit des Hashes mit minimalem Energieverbrauch überprüfen. Schlägt ein Miner dem Netzwerk einen Block vor und sein Hash ist gültig, werden der Block und die damit verbundenen Änderungen im Ledger zur Blockchain hinzugefügt, woraufhin sich das Netzwerk den noch nicht verarbeiteten Transaktionen zuwendet. Im Falle eines Konflikts gilt die längste Kette als korrekt.

Im Durchschnitt wird alle 10 Minuten ein neuer Block erzeugt.

Satoshi Nakamoto, der anonyme Schöpfer des Protokolls, gab an, dass die Konzeption und Programmierung von Bitcoin im Jahr 2007 begannen. Das Projekt wurde 2009 als Open-Source-Software veröffentlicht.

Das Netzwerk benötigt eine minimale Struktur, um Transaktionen zu teilen. Ein ad-hoc, dezentralisiertes Netzwerk von Freiwilligen genügt. Nachrichten werden nach dem Best-Effort-Prinzip übertragen, und Knoten können das Netzwerk nach Belieben verlassen und wieder beitreten. Bei einer erneuten Verbindung lädt ein Knoten neue Blöcke von anderen Knoten herunter und überprüft sie, um seine lokale Kopie der Blockchain zu vervollständigen.[1][2]

Transaktionen

Ein Bitcoin wird durch eine Abfolge digital signierter Transaktionen definiert, die mit der Schöpfung des Bitcoins als Blockbelohnung begannen. Der Eigentümer eines Bitcoins überträgt diesen, indem er ihn digital an den nächsten Eigentümer signiert, ähnlich wie bei der Indossierung eines herkömmlichen Bankschecks. Ein Zahlungsempfänger kann jede vorherige Transaktion überprüfen, um die Besitzkette zu verifizieren. Anders als bei traditionellen Scheckindossierungen sind Bitcoin-Transaktionen irreversibel, was das Risiko von Rückbuchungsbetrug ausschließt.

Obwohl es möglich ist, Bitcoins individuell zu behandeln, wäre es umständlich, für jeden Bitcoin in einer Transaktion eine separate Transaktion zu verlangen. Daher dürfen Transaktionen mehrere Eingaben und Ausgaben enthalten, was das Aufteilen und Zusammenführen von Bitcoins ermöglicht. Gewöhnliche Transaktionen haben entweder eine einzelne Eingabe aus einer größeren vorherigen Transaktion oder mehrere Eingaben, die kleinere Beträge kombinieren, sowie ein oder zwei Ausgaben: eine für die Zahlung und eine für die Rückgabe des Wechselgelds, falls vorhanden, an den Sender. Jegliche Differenz zwischen den Gesamtbeträgen der Eingaben und Ausgaben einer Transaktion geht als Transaktionsgebühr an die Miner.[1]

Mining

Um einen verteilten Zeitstempel-Server in einem Peer-to-Peer-Netzwerk zu bilden, verwendet Bitcoin ein Proof-of-Work-System.[2] Diese Arbeit wird oft als Bitcoin-Mining bezeichnet.

Während des Minings wird nahezu die gesamte Rechenleistung des Bitcoin-Netzwerks dazu verwendet, kryptographische Aufgaben zu lösen, den sogenannten Proof-of-Work. Ihr Zweck ist es sicherzustellen, dass die Erzeugung gültiger Blöcke einen bestimmten Aufwand erfordert, sodass eine nachträgliche Modifikation der Blockchain, wie im Szenario des 51%-Angriffs, praktisch ausgeschlossen werden kann. Aufgrund der Schwierigkeit bilden Miner „Mining-Pools“, um trotz dieser hohen Energieanforderungen, kostspieligen Hardwareeinsätzen und/oder Hardware unter ihrer eigenen Kontrolle Auszahlungen zu erhalten. Der größte Anteil der Mining-Pools befindet sich in China, wo auch die meisten Miner – oder etwa 75 % der Rechenleistung – der Kryptowährung ansässig sind.[3]

Die Anforderung eines Arbeitsnachweises zur Akzeptanz eines neuen Blocks in der Blockchain war Satoshi Nakamotos Schlüsselinnovation. Der Mining-Prozess beinhaltet die Identifizierung eines Blocks, der, wenn er zweimal mit SHA-256 gehasht wird, eine Zahl ergibt, die kleiner ist als das vorgegebene Schwierigkeitsziel. Während die durchschnittlich benötigte Arbeit im umgekehrten Verhältnis zum Schwierigkeitsziel zunimmt, kann ein Hash stets durch das Ausführen einer einzigen Runde von doppeltem SHA-256 verifiziert werden.

Für das Bitcoin-Zeitstempelnetzwerk wird ein gültiger Arbeitsnachweis gefunden, indem ein Nonce erhöht wird, bis ein Wert gefunden ist, der dem Hash des Blocks die erforderliche Anzahl an führenden Nullbits verleiht. Sobald das Hashing ein gültiges Ergebnis erbracht hat, kann der Block nicht geändert werden, ohne die Arbeit zu wiederholen. Da spätere Blöcke danach verkettet werden, würde die Arbeit zur Änderung des Blocks das Wiederholen der Arbeit für jeden nachfolgenden Block einschließen. Kommt es zu einer Abweichung im Konsens, kann es zu einer Abspaltung der Blockchain kommen.

Der Mehrheitskonsens bei Bitcoin wird durch die längste Kette dargestellt, deren Erstellung den größten Aufwand erforderte. Wenn eine Mehrheit der Rechenleistung von ehrlichen Knoten kontrolliert wird, wird die ehrliche Kette am schnellsten wachsen und alle konkurrierenden Ketten übertreffen. Um einen früheren Block zu ändern, müsste ein Angreifer den Arbeitsnachweis für diesen Block und alle folgenden Blöcke neu erbringen und dann die Arbeit der ehrlichen Knoten übertreffen. Die Wahrscheinlichkeit, dass ein langsamerer Angreifer aufholt, nimmt exponentiell ab, wenn nachfolgende Blöcke hinzugefügt werden.[2]

Um der steigenden Hardwaregeschwindigkeit und dem schwankenden Interesse am Betrieb von Knotenpunkten über die Zeit Rechnung zu tragen, wird die Schwierigkeit, einen gültigen Hash zu finden, etwa alle zwei Wochen angepasst. Werden Blöcke zu schnell erzeugt, erhöht sich die Schwierigkeit, und es werden mehr Hashes benötigt, um einen Block zu erstellen und neue Bitcoins zu generieren.[2]

Schwierigkeitsgrad und Mining-Pools

Das Bitcoin-Mining ist ein Wettbewerbsumfeld, in dem sich ein regelrechter „Rüstungswettlauf“ durch die verschiedenen genutzten Hashing-Technologien zeigt: Angefangen von einfachen zentralen Verarbeitungseinheiten (CPUs), über hochentwickelte Grafikprozessoren (GPUs), programmierbare Schaltkreise (FPGAs) bis hin zu anwendungsspezifischen integrierten Schaltungen (ASICs). Jede dieser Technologien verringerte die Rentabilität der weniger spezialisierten Vorgänger. Heute dominieren bitcoin-spezifische ASICs das Mining und übertreffen die Geschwindigkeit von GPUs um das bis zu 300-Fache. Die Schwierigkeit des Mining-Prozesses wird periodisch an die im Netzwerk aktive Rechenleistung angepasst. Mit der zunehmenden Schwierigkeit, Bitcoins zu minen, verzeichnen Hersteller von Computerhardware einen Anstieg im Verkauf hochentwickelter ASIC-Produkte.[4]

Rechenleistung wird häufig gebündelt oder in einem „Pool“ zusammengefasst, um Schwankungen im Einkommen der Miner zu verringern. Einzelne Mining-Rigs müssen oft lange Zeiträume warten, um einen Block von Transaktionen zu bestätigen und eine Zahlung zu erhalten. In einem Pool erhalten alle teilnehmenden Miner jedes Mal eine Zahlung, wenn ein beteiligter Server einen Block löst. Diese Zahlung hängt von der Menge der Arbeit ab, die der einzelne Miner zur Findung des Blocks beigetragen hat, und vom Zahlungssystem, das der Pool verwendet.[5]

Energiequellen und -verbrauch

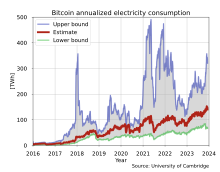

Im Jahr 2013 schätzte Mark Gimein den Stromverbrauch auf etwa 40,9 Megawatt (982 Megawattstunden pro Tag).[7] Hass McCook veranschlagte im Jahr 2014 80,7 Megawatt (80.666 kW). Laut einer Einschätzung von The Economist würde der kombinierte Stromverbrauch sogar dann, wenn alle Miner moderne Anlagen nutzen würden, 166,7 Megawatt (1,46 Terawattstunden pro Jahr) betragen.[8] Der Cambridge Bitcoin Electricity Consumption Index legt nahe, dass der Energieverbrauch des Bitcoin-Netzwerks von 1,95 Terawattstunden pro Jahr Ende 2014 auf 77,1 Terawattstunden pro Jahr bis Ende 2019 angestiegen ist.[6]

Um geringere Stromkosten zu erreichen, haben sich einige Bitcoin-Miner in Gegenden wie Island niedergelassen, wo geothermische Energie günstig und kühlende arktische Luft kostenlos ist.[9] Chinesische Bitcoin-Miner sind dafür bekannt, in Tibet Wasserkraft zu nutzen, um die Stromkosten zu senken.[10] Nordamerikanische Unternehmen verwenden abgelagertes Gas als kosteneffiziente Energiequelle für das Bitcoin-Mining.[11] In West-Texas wird Bitcoin-Mining durch Windenergie betrieben.[12] Stand April 2021 wurde mindestens ein Drittel des Bitcoin-Minings in Chinas Region Xinjiang durch Kohle angetrieben.[13]

Eine Studie aus dem Jahr 2021 ergab, dass die CO2-Emissionen des Bitcoin-Minings in China, wo vor Mitte 2021 ein Großteil des Proof-of-Work-Algorithmus berechnet wurde, gegen Ende der 2010er Jahre rapide angestiegen sind.[14] Diese Emissionen wurden größtenteils durch nicht erneuerbare Energiequellen angetrieben und es wurde erwartet, dass sie die jährlichen Gesamtemissionen von Ländern wie Italien und Spanien im Jahr 2016 übertreffen würden, was die internationalen Bemühungen zur Eindämmung des Klimawandels beeinträchtigte.[15][16] Es wurde auch festgestellt, dass das Bitcoin-Mining im Jahr 2021 mehr Energie verbrauchte als das Land Neuseeland.[17] Ein formelles Verbot des Kryptowährungs-Minings in China im Mai 2021, das sowohl im September als auch im November wiederholt wurde, führte zur Verlagerung eines Großteils der Mining-Ausrüstung außerhalb Chinas. Dennoch verblieben bis zu 20 Prozent „aller weltweiten Bitcoin-Miner in China, weit entfernt von ihrem Höchststand von etwa 65% bis 75% des globalen Marktes“.[14] Bis Dezember 2021 hatte sich die globale Hashrate größtenteils auf das Niveau vor Chinas Durchgreifen erholt, wobei der Anteil der gesamten Mining-Leistung zunehmend aus den USA (35,4 %), Kasachstan (18,1 %) und Russland (11 %) stammte.[18]

Verfahren

Hier sind die grundlegenden Schritte des Bitcoin-Mining-Prozesses:

- Die Beschaffung von Mining-Hardware: Für das Bitcoin-Mining benötigt man spezialisierte Hardware, sogenannte ASICs, die eigens für das Schürfen von Bitcoins konzipiert wurden. Diese Geräte sind kostspielig und verbrauchen viel Strom.

- Der Beitritt zu einem Mining-Pool: Die meisten Bitcoin-Miner schließen sich einem Mining-Pool an, um ihre Erfolgschancen beim Schürfen eines Blocks zu erhöhen. Mining-Pools sind Zusammenschlüsse von Minern, die gemeinsam komplexe mathematische Probleme lösen und die Belohnungen untereinander aufteilen.

- Installation von Mining-Software: Nachdem die Hardware eingerichtet und der Mining-Pool beigetreten wurde, müssen die Miner Mining-Software auf ihren Computern installieren. Diese Software verbindet die Hardware des Miners mit dem Mining-Pool und dem Bitcoin-Netzwerk.

- Das Lösen mathematischer Probleme: Die Mining-Software gibt der Hardware Anweisungen, komplexe mathematische Aufgaben, sogenannte Hash-Funktionen, zu lösen. Diese Probleme erfordern einen erheblichen Rechenaufwand. Der erste Miner, der das Problem löst, erwirbt das Recht, den nächsten Block zur Blockchain hinzuzufügen.

- Verifizierung: Sobald ein Miner einen Block gelöst hat, muss dieser von anderen Knotenpunkten im Bitcoin-Netzwerk verifiziert werden. Dies geschieht durch einen Prozess, der als Konsens bekannt ist, bei dem andere Netzwerkknoten bestätigen, dass der Block gültig ist und die darin enthaltenen Transaktionen legitim sind.

- Belohnung: Miner, die erfolgreich einen Block lösen, erhalten neu geschaffene Bitcoins sowie alle mit dem Block verbundenen Transaktionsgebühren als Belohnung. Die aktuelle Belohnung für das Schürfen eines Blocks beträgt 6,25 Bitcoins. Diese Belohnung halbiert sich alle 210.000 Blöcke, was ungefähr alle vier Jahre geschieht.

- Fortsetzung: Der Mining-Prozess setzt sich fort, wobei ungefähr alle zehn Minuten neue Blöcke zur Blockchain hinzugefügt werden. Die Schwierigkeit der zu lösenden mathematischen Probleme wird alle 2016 Blöcke, also ungefähr alle zwei Wochen, angepasst, um eine gleichbleibende Rate der Blockerzeugung zu gewährleisten.

Abgebaute (Mined) Bitcoins

Gemäß der Konvention ist die erste Transaktion in einem Block eine spezielle Transaktion, die neue Bitcoins erzeugt, die dem Ersteller des Blocks gehören. Dies dient als Anreiz für die Knoten, das Netzwerk zu unterstützen.[1] Es bietet einen Weg, um neue Bitcoins in Umlauf zu bringen. Die Belohnung für das Mining halbiert sich nach jeweils 210.000 Blöcken. Sie begann mit 50 Bitcoins, fiel Ende 2012 auf 25 und im Jahr 2016 auf 12,5 Bitcoins. Die jüngste Halbierung, die im Mai 2020 (bei Blocknummer 630.000) stattfand, reduzierte die Blockbelohnung auf 6,25 Bitcoins. Dieser Halbierungsprozess ist so programmiert, dass er maximal 64 Mal fortgesetzt wird, bevor die Neuerstellung von Münzen endet.[19]

Sicherheit

Verschiedene potenzielle Angriffe auf das Bitcoin-Netzwerk und seine Nutzung als Zahlungssystem, sei es real oder theoretisch, wurden in Betracht gezogen. Das Bitcoin-Protokoll beinhaltet mehrere Funktionen, die es gegen einige dieser Angriffe schützen, wie unbefugtes Ausgeben, Doppelausgaben, das Fälschen von Bitcoins und Manipulationen an der Blockchain. Andere Angriffe, wie der Diebstahl von privaten Schlüsseln, erfordern eine angemessene Sorgfalt seitens der Nutzer.[20][21]

Unbefugte Ausgaben

Das unbefugte Ausgeben wird durch die Implementierung der Public-Private-Key-Kryptographie in Bitcoin gemildert. Zum Beispiel, wenn Alice einen Bitcoin an Bob sendet, wird Bob der neue Besitzer des Bitcoins. Eve, die die Transaktion beobachtet, möchte vielleicht den Bitcoin ausgeben, den Bob gerade erhalten hat, doch sie kann die Transaktion nicht ohne das Wissen um Bobs privaten Schlüssel signieren.[21]

Doppelausgaben

Ein spezifisches Problem, das ein Internet-Zahlungssystem lösen muss, ist das der Doppelausgaben, bei dem ein Nutzer dieselbe Münze an zwei oder mehr verschiedene Empfänger bezahlt. Ein Beispiel für ein solches Problem wäre, wenn Eve einen Bitcoin an Alice sendet und später denselben Bitcoin an Bob. Das Bitcoin-Netzwerk schützt vor Doppelausgaben, indem es alle Bitcoin-Übertragungen in einem Hauptbuch (der Blockchain) erfasst, das für alle Nutzer einsehbar ist, und sicherstellt, dass alle übertragenen Bitcoins zuvor nicht ausgegeben wurden.[21]

Race Attacke

Wenn Eve anbietet, Alice einen Bitcoin im Austausch gegen Waren zu zahlen und eine entsprechende Transaktion unterzeichnet, ist es dennoch möglich, dass sie gleichzeitig eine andere Transaktion erstellt, bei der sie denselben Bitcoin an Bob sendet. Nach den Regeln akzeptiert das Netzwerk nur eine der Transaktionen. Dies wird als „race attack“ bezeichnet, da es ein Wettlauf zwischen den Empfängern ist, die Transaktion zuerst zu akzeptieren. Alice kann das Risiko eines Wettlauf-Angriffs verringern, indem sie festlegt, dass sie die Waren nicht ausliefert, bis Eves Zahlung an Alice in der Blockchain erscheint.[22]

Eine Variante des race attack, der als Finney-Angriff in Bezug auf Hal Finney bekannt ist, erfordert die Beteiligung eines Miners. Anstatt beide Zahlungsanforderungen (an Bob und Alice mit denselben Münzen) an das Netzwerk zu senden, übermittelt Eve nur die Zahlungsanforderung an Alice an das Netzwerk, während der Komplize versucht, einen Block zu minen, der stattdessen die Zahlung an Bob enthält. Es besteht eine positive Wahrscheinlichkeit, dass der betrügerische Miner vor dem Netzwerk erfolgreich ist, in welchem Fall die Zahlung an Alice abgelehnt wird. Wie beim gewöhnlichen Wettlauf-Angriff kann Alice das Risiko eines Finney-Angriffs reduzieren, indem sie darauf wartet, dass die Zahlung in der Blockchain aufgenommen wird.[23]

Modifikation der Geschichte

Jeder Block, der zur Blockchain hinzugefügt wird, beginnend mit dem Block, der eine bestimmte Transaktion enthält, wird als Bestätigung dieser Transaktion bezeichnet. Idealweise sollten Händler und Dienstleister, die Zahlungen in Bitcoin akzeptieren, auf mindestens einige Bestätigungen warten, die über das Netzwerk verteilt werden, bevor sie davon ausgehen, dass die Zahlung erfolgt ist. Je mehr Bestätigungen der Händler abwartet, desto schwieriger wird es für einen Angreifer, die Transaktion erfolgreich rückgängig zu machen – es sei denn, der Angreifer kontrolliert mehr als die Hälfte der gesamten Netzwerkleistung, in diesem Fall spricht man von einem 51%-Angriff oder einem Mehrheitsangriff.[24] Obwohl es für Angreifer kleinerer Größe schwieriger ist, können finanzielle Anreize dazu führen, dass Angriffe zur Modifikation der Historie profitabel werden.[25]

Deanonymisierung die Kunden

Deanonymisierung ist eine Strategie im Data Mining, bei der anonyme Daten mit anderen Datenquellen abgeglichen werden, um die Quelle der anonymen Daten wieder zu identifizieren. Neben der Analyse von Transaktionsgraphen, die Verbindungen zwischen Bitcoin-Adressen (Pseudonyme) aufdecken kann,[20][26] besteht ein möglicher Angriff darin,[27] das Pseudonym eines Benutzers mit seiner IP-Adresse zu verknüpfen. Wenn der Peer Tor verwendet, umfasst der Angriff eine Methode, um den Peer vom Tor-Netzwerk zu trennen und ihn dazu zu zwingen, seine echte IP-Adresse für weitere Transaktionen zu verwenden. Die Kosten für den Angriff auf das gesamte Bitcoin-Netzwerk wurden Stand 2014 auf unter 1500 € pro Monat geschätzt.[27]

Verifizierung von Zahlungen

Jeder Miner hat die Wahl, welche Transaktionen in einen Block aufgenommen oder davon ausgeschlossen werden. Eine höhere Anzahl an Transaktionen in einem Block bedeutet nicht, dass mehr Rechenleistung erforderlich ist, um diesen Block zu lösen.[28]

Nach Erhalt einer neuen Transaktion muss ein Knotenpunkt diese validieren: insbesondere überprüfen, ob keiner der Eingänge der Transaktion zuvor ausgegeben wurde. Um diese Überprüfung durchzuführen, muss der Knotenpunkt auf die Blockchain zugreifen. Jeder Nutzer, der seinen Netzwerknachbarn nicht vertraut, sollte eine vollständige lokale Kopie der Blockchain vorhalten, sodass jeder Eingang überprüft werden kann.

Wie in Nakamotos Whitepaper erwähnt, ist es möglich, Bitcoin-Zahlungen zu verifizieren, ohne einen vollständigen Netzwerkknoten zu betreiben (vereinfachte Zahlungsverifikation, SPV). Ein Nutzer benötigt lediglich eine Kopie der Blockheader der längsten Kette, die durch Abfragen von Netzwerkknoten erhältlich sind, bis ersichtlich wird, dass die längste Kette erreicht ist; anschließend beschafft man sich den Merkle-Baumzweig, der die Transaktion mit ihrem Block verknüpft. Die Verknüpfung der Transaktion mit einer Stelle in der Kette zeigt, dass ein Netzwerkknoten sie akzeptiert hat, und nachfolgend hinzugefügte Blöcke verstärken diese Bestätigung weiter.[1]

Daten in der Blockchain

Obwohl es möglich ist, jede digitale Datei in der Blockchain zu speichern, führt eine größere Transaktionsgröße zu entsprechend höheren Gebühren. Je mehr Informationen in jedem Block gespeichert werden, desto mehr Daten müssen auch auf den Knoten gespeichert werden, was potenziell zu einer „Aufblähung der Blockchain“ führen kann.[29] Der erste Block der Bitcoin-Blockchain, bekannt als der „Genesis-Block“, enthält eine berühmte Zeitungsüberschrift, die möglicherweise auf die Mission von Bitcoin hindeutet.[30] Verschiedene Elemente wurden eingebettet, darunter URLs zu Websites, ein ASCII-Kunstbild von Ben Bernanke, Material aus den Wikileaks-Kabeln, Gebete von Bitcoin-Minern und das ursprüngliche Bitcoin-Whitepaper.[31] Auch andere wichtige Informationen werden in der Blockchain gespeichert. In „Blockchain: Einsichten, die Sie von Harvard Business Review brauchen“, sagen Tapscott, Lakhani und Iansiti: „Mit Blockchain können wir uns eine Welt vorstellen, in der Verträge in digitalen Codes eingebettet und in transparenten, gemeinsamen Datenbanken gespeichert sind, wo sie vor Löschung, Manipulation und Revision geschützt sind. Zwischenhändler wie Anwälte, Makler und Bankiers könnten überflüssig werden. Einzelpersonen, Organisationen, Maschinen und Algorithmen würden miteinander frei und mit geringer Reibung Geschäfte machen und interagieren.“[32]

Kriminelle Aktivitäten

Die Nutzung von Bitcoin durch Kriminelle hat die Aufmerksamkeit von Finanzregulierungsbehörden, gesetzgebenden Körperschaften, Strafverfolgungsbehörden und den Medien auf sich gezogen. Das FBI hat eine Geheimdienstbewertung erstellt, die SEC hat eine deutliche Warnung vor Investitionsschemata mit virtuellen Währungen herausgegeben, und der US-Senat hielt im November 2013 eine Anhörung zu virtuellen Währungen ab.[33][34][35]

Mehrere Medien haben behauptet, dass die Beliebtheit von Bitcoins darauf beruht, dass sie zum Kauf illegaler Güter verwendet werden können.[36][37] Forscher der Universität von Kentucky fanden 2014 „überzeugende Beweise dafür, dass Computerprogrammier-Enthusiasten und illegale Aktivitäten das Interesse an Bitcoin antreiben und fanden begrenzte oder keine Unterstützung für politische und Investitionsmotive.“[38]

Schwarzmärkte

Ein Forscher der Carnegie Mellon University schätzte, dass im Jahr 2012 zwischen 4,5 % und 9 % aller Transaktionen auf sämtlichen Börsen weltweit Drogengeschäfte auf einem einzigen Dark-Web-Drogenmarkt, dem Silk Road, betrafen.[39] Kinderpornografie,[40] Auftragsmorde[41] und Waffen[42] sind angeblich ebenfalls auf Schwarzmärkten erhältlich, die in Bitcoin handeln. Aufgrund der anonymen Natur und des fehlenden zentralen Kontrollmechanismus auf diesen Märkten ist es schwierig festzustellen, ob die Dienstleistungen echt sind oder lediglich versuchen, die Bitcoins zu erlangen.[43]

Mehrere Schwarzmärkte im Deep Web wurden von den Behörden geschlossen. Im Oktober 2013 wurde Silk Road durch die US-Strafverfolgungsbehörden stillgelegt,[44][45][46] was kurzfristig zu einem Rückgang des Bitcoin-Wertes führte.[47] 2015 wurde der Gründer der Website zu lebenslanger Haft verurteilt.[48] Alternative Websites waren bald verfügbar, und Anfang 2014 berichtete die Australian Broadcasting Corporation, dass die Schließung von Silk Road wenig Auswirkungen auf die Anzahl der Australier hatte, die online Drogen verkauften, was tatsächlich zugenommen hatte.[49] Anfang 2014 schlossen die niederländischen Behörden Utopia, einen Online-Markt für illegale Waren, und beschlagnahmten 900 Bitcoins.[50] Ende 2014 führte eine gemeinsame Polizeiaktion dazu, dass europäische und amerikanische Behörden Bitcoins beschlagnahmten und 400 Deep-Web-Seiten schlossen, darunter den illegalen Warenmarkt Silk Road 2.0.[51] Die Aktivitäten der Strafverfolgungsbehörden führten zu mehreren Verurteilungen. Im Dezember 2014 wurde Charlie Shrem zu zwei Jahren Gefängnis verurteilt, weil er indirekt geholfen hatte, 1 Million Dollar an die Drogenseite Silk Road zu senden,[52] und im Februar 2015 wurde ihr Gründer, Ross Ulbricht, wegen Drogenvergehen verurteilt und zu einer doppelten lebenslangen Haftstrafe plus 40 Jahren verurteilt.[53]

Einige Schwarzmärkte könnten versuchen, Bitcoins von ihren Kunden zu stehlen. Die Bitcoin-Community stempelte eine Seite, den Sheep Marketplace, als Betrug ab, nachdem diese Auszahlungen verhinderte und infolge eines angeblichen Bitcoin-Diebstahls schloss.[54] In einem separaten Fall wurden Anfang 2014 Treuhandkonten mit Bitcoins, die Kunden eines anderen Schwarzen Marktes gehörten, gehackt.[55]

Laut der Internet Watch Foundation, einer in Großbritannien ansässigen Wohltätigkeitsorganisation, wird Bitcoin zum Kauf von Kinderpornografie verwendet, und fast 200 entsprechende Websites akzeptieren ihn als Zahlungsmittel. Bitcoin ist jedoch nicht die einzige Methode, um Kinderpornografie online zu kaufen. Wie Troels Oertling, Leiter der Cybercrime-Einheit bei Europol, erklärt: „Ukash und Paysafecard... wurden [ebenfalls] für solche Zahlungen verwendet.“ Die Internet Watch Foundation listet jedoch rund 30 Websites auf, die ausschließlich Bitcoins akzeptieren.[40] Des Weiteren wurden Hyperlinks zu Kinderpornografie-Websites in die Blockchain eingefügt, da beliebige Daten bei einer Transaktion hinzugefügt werden können.[56][57]

Geldwäsche

Bitcoins sind möglicherweise nicht ideal für Geldwäsche geeignet, da alle Transaktionen öffentlich sind.[58] Behörden – einschließlich der Europäischen Bankenaufsichtsbehörde,[59] des FBI,[34] des National Treasury (Südafrika)[60] und der Financial Action Task Force der G7[61] – haben Bedenken geäußert, dass Bitcoin für Geldwäschezwecke genutzt werden könnte.

Anfang 2014 wurde ein Betreiber einer US-amerikanischen Bitcoin-Börse, Charlie Shrem, wegen Geldwäsche verhaftet.[62] In der Folge wurde er zu zwei Jahren Gefängnis verurteilt wegen „Beihilfe und Unterstützung eines unlizenzierten Geldüberweisungsgeschäfts“.[52]

Alexander Vinnik, mutmaßlicher Eigentümer von BTC-e, wurde am 25. Juli 2017 in Griechenland wegen des Verdachts der Geldwäsche in Höhe von 4 Milliarden US-Dollar verhaftet, da er gegen die Anti-Geldwäsche-Gesetze (AML) der USA verstoßen haben soll. Ein Bericht des britischen Schatzamtes und Home Office (Ministerium) mit dem Titel „UK national risk assessment of money laundering and terrorist financing“ (Oktober 2015) stellte fest, dass Bitcoin von den zwölf im Bericht untersuchten Methoden das geringste Risiko birgt, für Geldwäsche genutzt zu werden, wobei die gängigste Methode der Geldwäsche die Banken sind.[63]

Roman Sterlingov wurde am 27. April 2021 festgenommen, weil er angeblich etwa 1,2 Millionen BTC oder umgerechnet 336 Millionen US-Dollar gewaschen haben soll. Berichten der Strafverfolgungsabteilung des US-amerikanischen Finanzamtes IRS zufolge war Sterlingov der Hauptbetreiber des Kryptowährungs-Mischdienstes Bitcoin Fog, der im Jahr 2011 ins Leben gerufen wurde.[64]

Ponzi-Schema

Bei einem Ponzi-Schema, das mit Bitcoins betrieben wurde, versprach die Bitcoin Savings and Trust den Investoren bis zu 7 % wöchentliche Zinsen und sammelte von 2011 bis 2012 mindestens 700.000 Bitcoins ein.[65] Im Juli 2013 erhob die US-Börsenaufsichtsbehörde SEC Anklage gegen das Unternehmen und seinen Gründer wegen „Betrugs an Investoren in einem Ponzi-Schema unter Verwendung von Bitcoin“.[66]

Einzelnachweise

- ↑ a b c d Satoshi Nakamoto: Bitcoin: A Peer-to-Peer Electronic Cash System. (pdf) 24. Mai 2009, abgerufen am 20. Dezember 2012 (englisch).

- ↑ a b c d Barber, Simon, Boyen, Xavier, Shi, Elaine, Uzun, Ersin: Bitter to Better – how to make Bitcoin a better currency. In: Financial Cryptography and Data Security (= Lecture Notes in Computer Science). 7397. Jahrgang. Springer Publishing, 2012, S. 399–414, doi:10.1007/978-3-642-32946-3_29 (englisch, stanford.edu [PDF]).

- ↑ Shangrong Jiang, Yuze Li, Quanying Lu, Yongmiao Hong, Dabo Guan, Yu Xiong, Shouyang Wang: Policy assessments for the carbon emission flows and sustainability of Bitcoin blockchain operation in China. In: Nature Communications. 12. Jahrgang, Nr. 1, 6. April 2021, ISSN 2041-1723, S. 1938, doi:10.1038/s41467-021-22256-3, PMID 33824331, PMC 8024295 (freier Volltext), bibcode:2021NatCo..12.1938J (englisch).

- ↑ Bitcoin boom benefiting TSMC: report In: Taipei Times, 4. Januar 2014 (englisch).

- ↑ Meni Rosenfeld: Analysis of Bitcoin Pooled Mining Reward Systems. 17. November 2011, arxiv:1112.4980 (englisch).

- ↑ a b Cambridge Bitcoin Electricity Consumption Index (CBECI). In: www.cbeci.org. Abgerufen am 20. Februar 2020 (englisch).

- ↑ Gimein, Mark: Virtual Bitcoin Mining Is a Real-World Environmental Disaster In: Bloomberg Business, Bloomberg LP, 13. April 2013. Abgerufen am 22. April 2015 (englisch).

- ↑ The magic of mining In: The Economist, 13. Januar 2015 (englisch).

- ↑ Matt O’Brien: The scam called Bitcoin In: Daily Herald, 13. Juni 2015. Abgerufen am 20. September 2016 (englisch).

- ↑ Alessandra Potenza: Can renewable power offset bitcoin's massive energy demands? In: TheVerge News, 21. Dezember 2017. Abgerufen am 12. Januar 2018 (englisch).

- ↑ Stephanie Yang: Bitcoin in the wilderness In: The Wall Street Journal, 29. März 2019. Abgerufen am 29. April 2020 (englisch).

- ↑ Mike Orcutt: How Texas's wind boom has spawned a Bitcoin mining rush In: MIT Technology Review, 27. Februar 2020. Abgerufen am 29. April 2020 (englisch).

- ↑ Commentary: How much Bitcoin comes from dirty coal? A flooded mine in China just spotlighted the issue. In: Fortune. Abgerufen am 8. Mai 2021 (englisch).

- ↑ a b Inside China's underground crypto mining operation, where people are risking it all to make bitcoin In: CNBC, 18. Dezember 2021. Abgerufen am 20. Dezember 2021 (englisch).

- ↑ Donna Lu: Bitcoin mining emissions in China will hit 130 million tonnes by 2024 In: New Scientist. Abgerufen am 9. Mai 2021 (englisch).

- ↑ Shangrong Jiang, Yuze Li, Quanying Lu, Yongmiao Hong, Dabo Guan, Yu Xiong, Shouyang Wang: Policy assessments for the carbon emission flows and sustainability of Bitcoin blockchain operation in China. In: Nature Communications. 12. Jahrgang, Nr. 1, 6. April 2021, ISSN 2041-1723, S. 1938, doi:10.1038/s41467-021-22256-3, PMID 33824331, PMC 8024295 (freier Volltext), bibcode:2021NatCo..12.1938J (englisch).

- ↑ Ryan Browne: Bitcoin's wild ride renews worries about its massive carbon footprint. In: CNBC. 5. Februar 2021, abgerufen am 7. März 2022 (englisch).

- ↑ Sophie Mellor: Bitcoin miners have returned to the record activity they had before China's crypto crackdown In: Fortune, 9. Dezember 2021 (englisch).

- ↑ Andreas M Antonopoulos: Mastering bitcoin: programming the open blockchain. 2. Auflage. O’Reilly Media, Sebastopol, California, USA 2017, ISBN 978-1-4919-5438-6, S. 239 (englisch).

- ↑ a b Ron Dorit, Adi Shamir: Quantitative Analysis of the Full Bitcoin Transaction Graph. (PDF; 1,9 MB) Cryptology ePrint Archive, 2012, abgerufen am 18. Oktober 2012 (englisch).

- ↑ a b c Jerry Brito, Andrea Castillo: Bitcoin: A Primer for Policymakers. (PDF; 1,6 MB) In: Mercatus Center. George Mason University, 2013, archiviert vom am 21. September 2013; abgerufen am 22. Oktober 2013 (englisch).

- ↑ Erik Bonadonna: Bitcoin and the Double-spending Problem. Cornell University, 29. März 2013, abgerufen am 22. Oktober 2014 (englisch).

- ↑ Ghassan O. Karame, Elli Androulaki, Srdjan Capkun: Two Bitcoins at the Price of One? Double-Spending Attacks on Fast Payments in Bitcoin. In: International Association for Cryptologic Research. 2012 (englisch, iacr.org [PDF; abgerufen am 22. Oktober 2014]).

- ↑ Michael J. Casey, Paul Vigna: Short-Term Fixes To Avert „51% Attack“ In: Money Beat, Wall Street Journal, 16. Juni 2014. Abgerufen am 30. Juni 2014 (englisch).

- ↑ Roi Bar-Zur, Ameer Abu-Hanna, Ittay Eyal, Aviv Tamar: 2023 IEEE Symposium on Security and Privacy (SP). IEEE Computer Society, 2023, ISBN 978-1-66549-336-9, doi:10.1109/SP46215.2023 (englisch, ieeecomputersociety.org [abgerufen am 15. Mai 2023]).

- ↑ Fergal Reid, Martin Harrigan: Security and Privacy in Social Networks. New York, NY 2013, ISBN 978-1-4614-4138-0, An Analysis of Anonymity in the Bitcoin System, S. 197–223, doi:10.1007/978-1-4614-4139-7_10, arxiv:1107.4524 (englisch).

- ↑ a b Alex Biryukov, Dmitry Khovratovich, Ivan Pustogarov: Proceedings of the ACM Conference on Computer and Communications Security. 2014, ISBN 978-1-4503-2957-6, Deanonymisation of clients in Bitcoin P2P network, arxiv:1405.7418 (englisch, orbilu.uni.lu ( des vom 22. Mai 2017 im Internet Archive) [abgerufen am 16. Mai 2017]).

- ↑ N. Houy: The Bitcoin Mining Game. In: Ledger. 1. Jahrgang, 2016, S. 53–68, doi:10.5195/ledger.2016.13 (englisch, ledgerjournal.org [abgerufen am 14. Januar 2017]).

- ↑ Saqib Ali, Guojun Wang, Bebo White, Roger Leslie Cottrell: 2018 17th IEEE International Conference on Trust, Security and Privacy in Computing and Communications/ 12th IEEE International Conference on Big Data Science and Engineering (TrustCom/BigDataSE). Band 2018, 2018, ISBN 978-1-5386-4388-4, A Blockchain-Based Decentralized Data Storage and Access Framework for PingER, S. 1303–1308, doi:10.1109/trustcom/bigdatase.2018.00179 (englisch, osti.gov).

- ↑ Genesis Block Definition. In: Investopedia. Abgerufen am 9. April 2022 (englisch).

- ↑ Steve Hargreaves, Stacy Cowley: How porn links and Ben Bernanke snuck into Bitcoin’s code In: CNN Money, CNN, 2. Mai 2013. Abgerufen am 20. November 2023 (englisch).

- ↑ Don Tapscott, Marco Iansiti, Karim R. Lakhani: Blockchain: insights you need from Harvard Business Review. Harvard Business Review Press, Boston 2019, ISBN 978-1-63369-791-1, S. 12 (englisch).

- ↑ Lavin, Tim: The SEC Shows Why Bitcoin Is Doomed ( des vom 25. März 2014 im Internet Archive) In: bloomberg.com, Bloomberg LP, 8. August 2013. Abgerufen am 20. Oktober 2013 (englisch).

- ↑ a b Bitcoins Virtual Currency: Unique Features Present Challenges for Deterring Illicit Activity In: Cyber Intelligence Section and Criminal Intelligence Section, FBI, 24. April 2012. Abgerufen am 2. November 2014 (englisch).

- ↑ Timothy B. Lee: Here's how Bitcoin charmed Washington In: The Washington Post, 21. November 2013. Abgerufen am 10. Oktober 2016 (englisch).

- ↑ Monetarists Anonymous In: The Economist, The Economist Newspaper Limited, 29. September 2012. Abgerufen am 21. Oktober 2013 (englisch).

- ↑ Ball, James: Silk Road: the online drug marketplace that officials seem powerless to stop Limited. In: The Guardian. 22. März 2013, abgerufen am 20. Oktober 2013 (englisch).

- ↑ Matthew Graham Wilson, Aaron Yelowitz: Characteristics of Bitcoin Users: An Analysis of Google Search Data. In: Social Science Research Network. November 2014 (englisch).

- ↑ Nicolas Christin: Traveling the Silk Road: A Measurement Analysis of a Large Anonymous Online Marketplace. (PDF; 916 kB) 2013, S. 8, abgerufen am 20. November 2023 (englisch).

- ↑ a b Kristen Schweizer: Bitcoin Payments by Pedophiles Frustrate Child Porn Fight In: BloombergBusiness, Bloomberg LP, 10. Oktober 2014. Abgerufen am 16. Februar 2015 (englisch).

- ↑ Lake, Eli: Hitman Network Says It Accepts Bitcoins to Murder for Hire. In: The Daily Beast. 17. Oktober 2013, abgerufen am 17. Februar 2015 (englisch).

- ↑ Gerry Smith: How Bitcoin Sales Of Guns Could Undermine New Rules In: Huffpost, 15. April 2013. Abgerufen am 20. Oktober 2013 (englisch).

- ↑ Alex Knapp: Faking Murders And Stealing Bitcoin: Why The Silk Road Is The Strangest Crime Story Of The Decade. In: Forbes. 19. Januar 2015, abgerufen am 2. Januar 2016 (englisch).

- ↑ Andy Greenberg: FBI Says It's Seized $28.5 Million In Bitcoins From Ross Ulbricht, Alleged Owner Of Silk Road. In: Forbes. 23. Oktober 2013 (englisch, forbes.com [BLOG; abgerufen am 24. November 2013]).

- ↑ Leo Kelion: Five arrested in Utopia dark net marketplace crackdown In: BBC, 12. Februar 2014. Abgerufen am 13. Februar 2014 (englisch).

- ↑ Alex Hern: Bitcoin price plummets after Silk Road closure In: The Guardian, 3. Oktober 2013. Abgerufen am 31. Oktober 2014 (englisch). „Digital currency loses quarter of value after arrest of Ross Ulbricht, who is accused of running online drugs marketplace“

- ↑ Robert McMillan: Bitcoin Values Plummet $500M, Then Recover, After Silk Road Bust. In: Wired. 2. Oktober 2013 (englisch, wired.com [abgerufen am 31. Oktober 2014]).

- ↑ Silk Road drug website founder Ross Ulbricht jailed. In: BBC News. 30. Mai 2015, abgerufen am 30. Mai 2015 (englisch).

- ↑ Katie Silver: Silk Road closure fails to dampen illegal drug sales online, experts say In: ABC News, 31. März 2014. Abgerufen am 31. Oktober 2014 (englisch).

- ↑ Sophie Murray-Morris: Utopia no more: Drug marketplace seen as the next Silk Road shut down by Dutch police In: The Independent, 13. Februar 2014. Abgerufen am 8. November 2014 (englisch).

- ↑ Jane Wakefield: Huge raid to shut down 400-plus dark net sites. In: BBC. 7. November 2014, abgerufen am 8. November 2014 (englisch).

- ↑ a b Nate Raymond: Bitcoin backer gets two years prison for illicit transfers In: Reuters, Thomson Reuters, 20. Dezember 2014. Abgerufen am 20. November 2023 (englisch).

- ↑ Ross Ulbricht: Silk Road creator convicted on drugs charges. In: BBC. 5. Februar 2015, abgerufen am 17. Februar 2015 (englisch).

- ↑ Ravi Mandalia: Silk Road-like Sheep Marketplace scams users; over 39k Bitcoins worth $40 million stolen. Techie News, 1. Dezember 2013, abgerufen am 2. Dezember 2013 (englisch).

- ↑ Silk Road 2 loses $2.7m in bitcoins in alleged hack In: BBC News, 14. Februar 2014. Abgerufen am 15. Februar 2014 (englisch).

- ↑ Curt Hopkins: If you own Bitcoin, you also own links to child porn. In: The Daily Dot. 7. Mai 2013, abgerufen am 16. Februar 2015 (englisch).

- ↑ Danny Bradbury: As Bitcoin slides, the Blockchain grows. IET Engineering and Technology Magazine, 16. Februar 2015, archiviert vom am 30. August 2016 (englisch).

- ↑ Jeremy Kirk: Bitcoin offers privacy-as long as you don't cash out or spend it In: PC World, 28. August 2013. Abgerufen am 31. Oktober 2014 (englisch).

- ↑ Warning to consumers on virtual currencies. European Banking Authority, 12. Dezember 2013, archiviert vom am 24. Dezember 2013; abgerufen am 23. Dezember 2013 (englisch).

- ↑ IFWG Crypto Assets Working Group. National Treasury, Republic of South Africa, abgerufen am 31. Oktober 2021 (englisch).

- ↑ Guidance for a Risk-Based Approach: Prepaid Cards, Mobile Payments and Internet-based Payment Services. In: Guidance for a risk-based approach. Financial Action Task Force (FATF), Juni 2013, S. 47, abgerufen am 6. März 2014 (englisch).

- ↑ Lee, Dave: US makes Bitcoin exchange arrests after Silk Road closure In: BBC, 27. Januar 2014. Abgerufen am 28. Januar 2014 (englisch).

- ↑ UK national risk assessment of money laundering and terrorist financing. UK HM Treasury and Home Office, abgerufen am 3. Mai 2016 (englisch).

- ↑ Lawrence Delevingne: U.S. arrests alleged 'Bitcoin Fog' money launderer In: Reuters, 28. April 2021. Abgerufen am 31. Oktober 2021 (englisch).

- ↑ SEC charges Texas man with running Bitcoin-denominated Ponzi scheme. Nr. 2013–132. US Securities and Exchange Commission, 23. Juli 2013 (englisch, sec.gov [abgerufen am 7. März 2014]).

- ↑ SEC.gov | SEC Charges Texas Man With Running Bitcoin-Denominated Ponzi Scheme. Abgerufen am 28. Oktober 2023 (englisch).